Как не попасться на фишинговый сайт?

Содержание:

- Как защитить себя

- Признаки фишинговых писем:

- Приманки в интернет-фишинге

- Требования к заемщикам

- Способы получения личных данных

- Ошибка № 3: не проверять адресную строку сайта

- Разбираемся с настройкой GoPhish

- Как определить фишинговый сайт

- Статьи о кредитах

- Личный кабинет Konga — получить займ в декабре 2020 через личный кабинет МФО

- Фишинг что это такое в интернете, как работает и какая у него цель

- Проверка сайта на фишинговые ссылки

- Создание фишинг сайта

- Ошибка № 1: не использовать антивирусную защиту

- Будьте внимательными

- Отзывы об ипотеке в Газпромбанке

- Не доверяй и проверяй

- История фишинга

- Защита от фишинга — основные правила

- Помощник

- Ошибка № 2: переходить по ссылкам из сообщений от незнакомых адресатов

- Как распознать фишинг в социальных сетях

- Помощник

- Выберите кредитную карту

- Отзывы о Konga (Конга)

- Как распознать фишинговое сообщение?

- Способы маскировки фишинговой ссылки

- Преимущества дебетовых карт ВТБ

- Прогрессия усложнения кибератак и киберзащиты

Как защитить себя

Для защиты от поставщиков фишинга основных интернет-браузеров, согласованных о приложении идентичных методов информирования пользователей, что они открыли подозрительный веб-сайт, который может принадлежать мошенникам. У новых версий браузеров уже есть такой потенциал, который соответственно называют “антифишингом”. Обычно, фишинговые атаки направляют получателя к веб-странице, разработанной так, чтобы это подражало реальному веб-сайту организации и собрало персональную информацию, и чаще всего пользователь даже не подозревает, что на нем атака такой была сделана. Чаще всего жертвы терпят огромные денежные убытки или кражу персональных данных в преступных целях.

У фишинга чужих паролей или другой уязвимой информации есть длинная история среди общества хакеров. Традиционно такие действия были выполнены посредством социальной разработки. В 1990-м, с ростом количества компьютеров, соединенных с сетью и популярностью Интернета, атакуя, учился автоматизировать этот процесс и атаковать рынок массового потребления. Термин фишинг (“рыбалка сбора урожая пароля” – ловля и набор паролей) описывает плутоватую уязвимую информацию освоения, когда отчет жертве абсолютно другая причина, по которой она должна сообщить об этих данных, и она даже не предполагает реальной цели. Фишинговые атаки обычно выполняются несколькими простыми инструментами и методами, позволяющими обмануть нет ничего, не подозревая пользователей.

Поскольку основная инфраструктура, поддерживающая fisherny сообщения обычно, служит странице HTML, скопированной на недавно сервер и часть сервера сценариев для обработки всех данных, введенных пользователем. И более сложные веб-сайты и перенаправление содержания могут быть включены, но в большинстве случаев цель всегда одна – чтобы снять поддельную работу подражания сервера реального бренда, который обеспечит все данные, введенные пользователем в руки преступника.

Используя современные утилиты редактирования HTML, создание поддельного веб-сайта не займет много времени, и ужасно защищенные веб-серверы могут быть легко запущены и взломаны, если атака предпримет сканирование диапазонов IP-адресов в поисках уязвимых узлов. Один раз даже домашние компьютеры могут вступить в силу узлы к фишерских веб-сайтов поэтому под видом нет только предприятия или академических систем. Атака часто не делает различий между целевыми компьютерами, глупо выбирая большие диапазоны IP-адресов для поискового случайного элемента или одной определенной уязвимости.

Для увеличения видимости того что сообщение подлинное фишер может использовать некоторые методы для улучшения усовершенствования попыток мошенничества:

Использование IP-адресов вместо доменных имен в ссылках к поддельной сети веб-сайт. Многие пользователи не проверят (или не будет знать, как проверить), принадлежит ли IP-адрес реальному узлу организации.Регистрация соответствующих доменов DNS.

Вставка ссылок от реального веб-сайта компании в сообщении на фишерном веб-сайте таким способом, которым браузер пользователя выполнит большинство соединений на реальном веб-сайте и минимуме от них – на фальшивке. Если клиент пользователя будет поддерживать по электронной почте автомобильный рендеринг содержания, то клиент попытается объединяться автоматически относительно поддельного веб-сайта, как только сообщение считано, и управляемый рукой браузер не может отметить небольшое количество соединений на злом сервере среди основной части соединений на подлинном сервере.

Кодирование ссылки в браузере. IDN, имитирующий с использованием Unicode, может быть одной из опций этого метода. Будет казаться, что ссылка продолжает подлинный веб-сайт, однако на самом деле соединение перейдет к поддельному серверу с другим адресом.

Возможно попытаться использовать уязвимости в веб-браузере пользователя для укрывательства допустимого объекта содержания сообщения. У приложений Microsoft Internet Explorer и Outlook есть ряд дыр (таких как спуфинг строки поиска или элемент IFrame)

Конфигурирование фишерного веб-сайта так, чтобы любые введенные данные (имена пользователей и паролей) зарегистрированный, и были зарезервированы, и затем направить пользователя к реальному веб-сайту. Возможно дать сообщение “неправильный пароль” тогда, пользователь обычно не будет подозревать неправильно и глупо введет все данные снова.

Довольно выполнимо запустить поддельный веб-сайт как прокси-сервер для реального веб-сайта, полностью регистрируя все данные, незакодированный SSL (или даже регистрируя допустимые сертификаты SSL для доменов)

Перенаправление жертв на фишерные веб-сайты, используя вредоносное программное обеспечение для установки вредоносного Объекта Помощника Браузера на локальном компьютере. BHO – Dll’ki, создаваемый для контроля браузера Internet Explorer и если они выполняются успешно, жертва может быть обманута, с тех пор будет думать, что это находится на реальном веб-сайте, и на самом деле будет на фальшивке.

Использование вредоносного программного обеспечения для редактирования файла hosts на PC жертвы, которая используется для хранения соответствий между DNS и IP-адресами. Вставкой поддельного DNS в этом файле возможно вынудить браузер жертвы соединиться на недопустимом сервере.

Благодаря сложному характеру многих приложений электронной коммерции или онлайновых банков, большинство которых часто использует фреймы HTML и sab-фреймы или другие структуры сложных страниц, которые для пользователя будет трудно определить, допустима ли определенная страница.

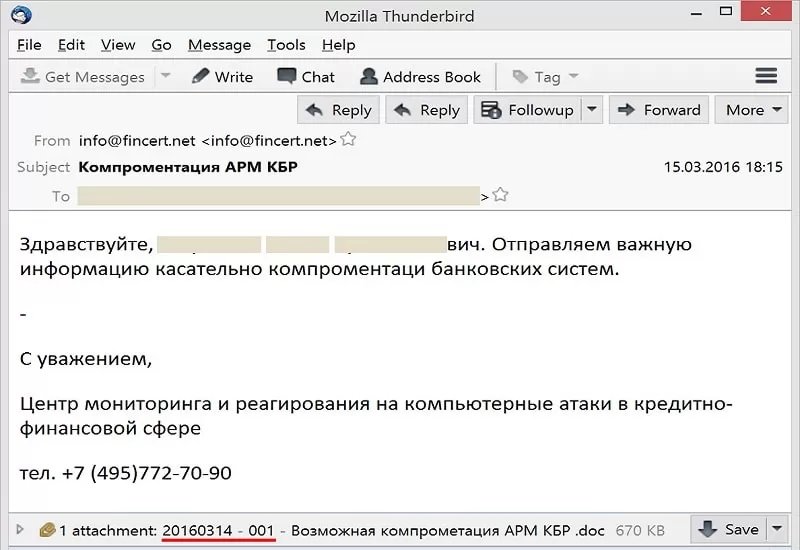

Признаки фишинговых писем:

- Побуждают немедленно что-то выполнить или вести личную информацию.

- Не указан отправитель, нет обратных контактных данных.

- Обезличенное обращение к пользователю.

- Автоподстановка — символы до знака «@».

- Истории, к которым вы не имеете отношения: непогашенный кредит, судебные разбирательства. В случае письма из официального органа или банка, найдите в Интернете контактные данные, позвоните или сходите, чтобы узнать все детали. Кроме того, в подавляющем большинстве ответ приходит по обычной почте в бумажном виде.

- Подозрительный вид ссылок при наведении курсора: ссылка, указанная в письме не совпадает с той, по которой будет переход.

- Отправитель — известная компания. Проверьте, чтобы адрес настоящей компании действительно совпадал с адресом отправителя.

- Мошенники представляются официальными представителями, но пишут не с корпоративных адресов, а с общих почтовых доменов: , g и т.д.

- Вложенные документы со странными именами, цифрами и расширениями.

- Замаскированные ссылки под изображения, QR-коды, кнопки.

- Строка в адресе содержит «@» и другие странные символы.

Приманки в интернет-фишинге

Киберпреступники начинают свою охоту с писем, содержащих заманчивые предложения. Они выглядят вполне правдоподобно: содержат логотипы компаний, реквизиты брендов и сайтов, под чьи названия маскируются мошенники. Ссылки, с помощью которых осуществляется фишинг в Интернете, обычно тоже подделываются под настоящие веб-ресурсы

Далее задача преступников – привлечь внимание пользователя к этой информации и заставить совершить действие.

Итоговыми действиями должна стать необходимость подтвердить платежные реквизиты, ввести ПИН-код; обновить данные учетной записи для защиты от возможных взломов.

Фишинг в Интернете может быть как целевым, так и случайным. В последнем случае охота ведется вслепую, на всех пользователей, которые могут иметь учетную запись (например, на Ebay, где таких людей довольно много). Когда целью аферистов является конкретный человек, они стараются выяснить, где он зарегистрирован: в каком банке, платежном сервисе, на каких сайтах, услугами какого провайдера пользуется. Это, конечно, дольше и сложнее, но и вероятность успеха выше.

Оплачивать по карте или с веб-кошелька аудиозаписи, книги, курсы, мобильную связь и другие товары (услуги) через Интернет очень удобно, особенно если это небольшие, в пределах 100−1000 рублей, денежные переводы. Чтобы обезопасить своих клиентов, банки всё больше усложняют процедуру аутентификации, что провоцирует людей пренебрегать всеми такими мерами. Это создает уязвимости, которыми пользуются мошенники.

Кстати, сами банки не озабочены проблемой безопасности клиентов: благополучие организации от неё не зависит. Кроме того, у банков почти нет эффективных рычагов влияния на киберпреступников

То есть клиент остается беззащитным перед мошенниками: банк посчитает его виновным по неосторожности и не возместит ущерб от интернет-фишинга. Поэтому безопасность клиента остается его личной проблемой

Приходится быть внимательным и держать в уме, что доверчивость открывает путь мошенникам и грозит денежными потерями.

Даже те люди, у которых нет банковского счета, не могут чувствовать себя в безопасности. Фишерские ссылки, помимо воровства личной информации, представляют и другие угрозы: можно подхватить троян, кейлоггер или шпионский софт на свой компьютер.

Вас также может заинтересовать: Секреты контекстной рекламы, о которых не знают даже некоторые профи

Требования к заемщикам

Способы получения личных данных

- Метод пряника: заманчивые предложения. Дорогой товар по низкой цене, супер секретные методики, автоматическое погашение кредита и многое-многое другое, что может вызвать у человека сильные эмоции.

- Метод кнута: вас заблокировали, отключили или только собираются это сделать в соцсетях или почтовых ящиках. Не хватает документов в налоговую, ваш автомобиль забирают приставы.

- Метод интриги: чтобы узнать, какой лотереи вы выиграли, введите телефон или номер карточки с пин-кодом.

- Уязвимости сайта. Здесь уже посложнее обнаружить провокацию или не соответствующие линки. Мошенники пользуются прорехами в самой системе, например, платежных страниц, банков, аукционов.

- То, что вы так долго искали. Знакомо ли вам, когда долгие поиски вознаграждаются страницей форума, на которой находится долгожданный запароленный архив с именем в точности, как запрос, а открыть его можно только указав номер телефона? При этом, все на форуме старательно убеждают, что ничего страшного в этом нет, все проходит без проблем и бояться нечего. Это фишинговая страница. Вместо обещанного файла, вы обогатите кошельки мошенников.

Ошибка № 3: не проверять адресную строку сайта

Что нужно проверять при переходе на сайт

Всегда проверяйте адресную строку браузера. Иногда можно попасть на фишинговый сайт даже при переходе с одной страницы известного вам портала на другую.

Безопасность соединения. Если вы хотите ввести персональную информацию или данные карты, сделать покупку через сайт, то перед его адресом обязательно должно стоять https и значок закрытого замка. Буква s и закрытый замок означают, что соединение защищено: когда вы вводите на сайте данные, они автоматически шифруются и их не могут перехватить.

Защищенное соединение — требование обязательное, но не достаточное. Хакеры не могут подключиться к такому сайту и узнать ваши данные. Но это не гарантия того, что сам сайт создан законопослушной компанией. В последнее время и преступники умудряются получать сертификаты безопасности для своих сайтов.

Дизайн. Даже если вы проморгали лишнюю букву в адресе, а преступники организовали защищенное соединение, плохой дизайн сайта должен броситься в глаза.

Преступники создают онлайн-ресурсы с простой целью — собрать конфиденциальные данные. Поэтому в большинстве случаев они не мудрят со структурой и дизайном сайта. Небрежная верстка, орфографические ошибки, неработающие разделы и ссылки — явные признаки фальшивки.

Но если у мошенников большие амбиции, они могут вложиться в создание сайта, который максимально точно повторяет интернет-ресурс известной организации. Или создать красивый и качественный сайт своего собственного «проекта». Так что только на дизайн тоже ориентироваться нельзя.

Разбираемся с настройкой GoPhish

После установки в директории приложения будет создан конфигурационный файл (config.json). Опишем параметры для его изменения:

|

Ключ |

Значение (по умолчанию) |

Описание |

|

admin_server.listen_url |

127.0.0.1:3333 |

IP-адрес сервера GoPhish |

|

admin_server.use_tls |

false |

Используется ли TLS для подключения к серверу GoPhish |

|

admin_server.cert_path |

example.crt |

Путь к SSL-сертификату для портала администрирования GoPhish |

|

admin_server.key_path |

example.key |

Путь к приватному SSL-ключу |

|

phish_server.listen_url |

0.0.0.0:80 |

IP-адрес и порт размещения фишинговой страницы ( по умолчанию размещается на самом сервере GoPhish по 80 порту) |

—> Перейдите в портал управления. В нашем случае: https://127.0.0.1:3333

—> Вам предложат изменить достаточно длинный пароль на более простой или наоборот.

Итак, осталось немного, но прежде резюмируем обязательные шаги после авторизации на портале Gophish:

-

Создать профиль отправителя;

-

Создать группу рассылки, где указать пользователей;

-

Создать шаблон фишингового письма.

Согласитесь, настройка не заняла много времени и мы уже почти готовы к запуску нашей кампании. Остается добавить фишинговую страницу.

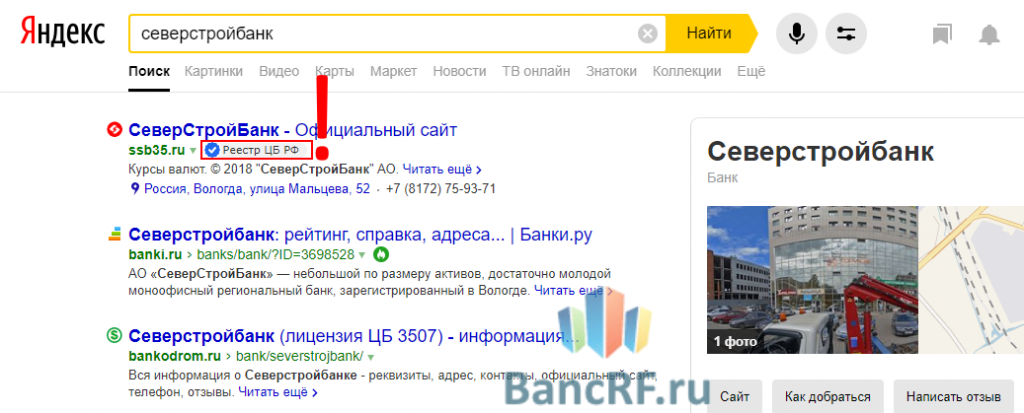

Как определить фишинговый сайт

Современные браузеры, почтовые клиенты и антивирусные программы имеют встроенные системы защиты пользователей от мошеннических схем, информирующие о переходе на небезопасный сайт. Согласно статистике «Лаборатории Касперского» за 2018 год, с помощью системы «Антифишинг» было предотвращено более 90 миллиона попыток переходов пользователей на мошеннические сайты.

Самостоятельная проверка сайта

URL не должен быть слишком длинным, содержать непонятные символы или искажения названия домена известного ресурса. Корректный адрес содержит название сайта, категории и страницы:

Если переход на сайт осуществлен, обращайте внимание на итоговый адрес, поскольку мошенники часто используют редиректы на другие ресурсы. Наличие орфографических ошибок, неправильной верстки и непрофессионального дизайна — также один из признаков фишингового сайта

Настоящие проекты крупных компаний отличаются профессиональным исполнением, качественным дизайном и грамотными текстами.

Платежные данные официальные компании требуют только на сайтах с защищенным протоколом https, если используется небезопасный протокол http и предлагают ввести номер карточки, то сайт фишинговый и его следует покинуть.

При вводе номеров карточек и паролей данные в целях безопасности должны маркироваться точками или звездочками:

Отсутствие подобной защиты тоже свидетельствует о том, что сайт сделан мошенниками.

- Также помните, что сайты злоумышленников часто содержат вирусное программное обеспечение, которое попадает на компьютер или телефон пользователя. Чтобы обезопасить свои конфиденциальные данные и личный контент от вирусных атак, необходимо устанавливать и своевременно обновлять антивирусные программы.

Проверка сайта с помощью онлайн-сервисов

Если возникли сомнения в безопасности сайта, на котором требуется ввести личную информацию, воспользуйтесь онлайн-сервисами, проверяющими проект на наличие вредоносных программ и фишинга:

Unshorten.It!

При получении в мессенджере или соцсети сокращенной ссылки расшифруйте ее перед переходом. Скопируйте короткий линк и нажмите Unshorten.It.

После этого отображается скриншот сайта, на который ведется ссылка, а также дается оценка его трастовости и безопасности для детей:

Статьи о кредитах

Личный кабинет Konga — получить займ в декабре 2020 через личный кабинет МФО

Фишинг что это такое в интернете, как работает и какая у него цель

Непосредственно термин «phishing» зародился в

англоязычной среде и образовался из двух слов: «ловля рыбы» и «пароль». Этот

вид мошенничества представляет собой онлайн вымогательство персональной

информации пользователей (в том числе, и паролей от банковских счетов и личных

данных) при помощи различных методик.

Как работает и какая цель

Простейшая схема данного вида мошенничества

представлена ниже:

Как можно понять, цель фишинга – заставить

пользователя добровольно отдать персональные данные мошенникам.

Кто является

жертвой обманщиков

Чаще всего в роли обманутых жертв выступают

частные лица и организации, занимающиеся бизнесом и торговой деятельностью. У

активных интернет пользователей мошенники пытаются выяснить такие данные, как:

- логин и пароль для различных веб ресурсов;

- фактический адрес частного лица;

- сведения о банковских картах, расчетных счетах, платежных операциях.

- номер социальной страховки.

Кроме того, зачастую обманщики не используют

полученные данные самостоятельно, а перепродают их через ряд лиц.

Проверка сайта на фишинговые ссылки

Ресурс можно проверить на наличие спам-рассылки и вирусных скриптов с помощью сервисов и получить подробный отчет о репутации сайта. Примеры:

- Urlvoid.com.

- Unmaskparasites.com.

- Phishtank.com.

- Unshorten.it

Будьте внимательны. Напомните своим знакомым и родственникам, что заманчивые истории и предложения не всегда являются тем, за что себя выдают, как в жизни, так и в Интернете. Не введитесь на уловки мошенников. В первую очередь, не паникуйте, а внимательно изучите письмо, ссылку, сайт: пару минут сэкономят вам нервы и спасут от неприятной истории, которая могла бы приключиться.

Создание фишинг сайта

И так приведу пример создания фишингового сайта для социальной сети вконтакте.

Открываем любой браузер, заходим по адресу vk.com,

жмем файл => сохранить как =>

Имя файла: index.html

Тип файла: Веб – страница, полностью с картинками. Жмем кнопку, Сохранить.

Теперь нужно создать скрипт, который будет передавать данные введенные в поле логин и пароль. Назовем его icq.php

Открываем блокнот и вставляем туда этот код.

Закрываем и сохраняем как icq.php

Открываем в блокноте файл, index.html. Открываем поиск (ctrl+f) и вводим <form жмем enter.

Он найдет строчку:

Меняем её на это:

Дальше, смотрим чуть ниже и находим строчку:

Меняем на это:

Смотрим еще чуть ниже и находим строчку:

Меняем на это:

Дальше необходимо кнопку «Войти» включить в форму, чтобы она работала, для этого, находим чуть ниже закрывающийся тег </form>, вырезаем его и вставляем его вот тут.

Когда жертва зайдет на вашу страничку фишинговую, введет «логин» и «пароль», у вас создаться на хостинге еще один файл, ups.php в нем и будут храниться учетные записи.

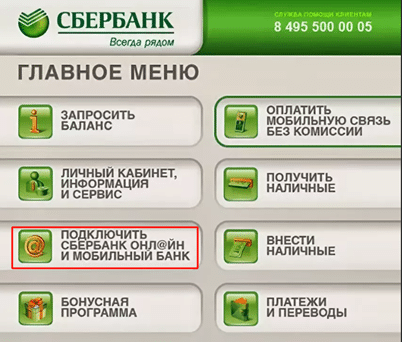

Ошибка № 1: не использовать антивирусную защиту

Николай считал пустой тратой денег покупку антивируса. Он решил, что гораздо проще и дешевле самому чистить почтовый ящик от спама.

Как устранить ошибку

На все свои гаджеты — компьютер, ноутбук, планшет и смартфон — нужно установить антивирус. Хороший антивирусный пакет включает защиту от спама и фишинговых писем. Он сам распознает подозрительных адресатов.

Кроме того, антивирус защитит от программ, которые воруют данные карт, получают доступ к онлайн- и мобильным банкам, перехватывают СМС и push-сообщения с секретными кодами. Это еще опаснее, чем фишинг, — ваш счет могут обнулить, а вы об этом даже не сразу узнаете.

Важно регулярно обновлять защиту. Кибермошенники изобретают новые вирусы и способы фишинга буквально каждый день.

Будьте внимательными

Как вам могут подсунуть такой сайт, есть пару примеров.

И еще куча вариантов, как можно заманить жертву на такой вот сайт.

Смотрите куда вы переходите, если вы сидите в данный момент в контакте и вам дают ссылку, вы по ней переходите, видите страницу авторизации, у вас сразу же должно закрасться подозрение

Обратите внимание на адрес сайта. Допустим вконтакте, адрес его: vk.com или vkontakte.ru

Не многие могут запомнить длинные доменные имена сайтов, их легче всего подделать. Я думаю из-за этого социальная сеть вконтакте, перешла на столь короткий доменный адрес, чтобы его было труднее подделать. Если вы увидите адрес vk.org то вы особо и не увидите подвоха, если после него чего-нибудь написать, например: так вообще адрес как адрес. Ну так вот, если вас где-то просят ввести пароль, проверяйте внимательно доменный адрес.

Отзывы об ипотеке в Газпромбанке

Не доверяй и проверяй

Сегодня речь пойдет о втором подходе по предотвращению фишинговых атак, а именно об автоматизированном обучении персонала с целью повышения общего уровня защищенности корпоративных и личных данных. Почему же это может быть так опасно?

Социальная инженерия — психологическое манипулирование людьми с целью совершения определенных действий или разглашения конфиденциальной информации (применительно к ИБ).

Схема типового сценария развертывания фишинговой атаки

Давайте обратимся к занимательной блок-схеме, кратко отображающей путь по продвижению фишинговой кампании. В ней есть различные этапы:

-

Сбор первичных данных.

В 21 веке трудно найти человека, который не зарегистрирован ни в одной социальной сети или на различных тематических форумах. Естественно, многие из нас оставляют развернутую информацию о себе: место текущей работы, группа для коллег, телефон, почта и т.д. Добавьте к этому персонализированную информацию об интересах человека и вы получите данные для формирования фишингового шаблона. Даже если людей с такой информацией найти не удалось, всегда есть сайт компании, откуда можно подобрать всю интересующую нас информацию (доменную почту, контакты, связи).

-

Запуск кампании.

После того как будет подготовлен “плацдарм”, с помощью бесплатных или платных инструментов вы можете запустить свою собственную таргетированную фишинг-кампанию. В ходе работы рассылки у вас будет копиться статистика: доставленная почта, открытая почта, переход по ссылкам, ввод учетных данных и т.д.

История фишинга

Термин «фишинг» появился в 1996 году в новостной группе alt.online-service.America-Online сети Usenet. Первые упоминания о фишерах связаны с медийной компанией AOL, когда мошенники представлялись сотрудниками AOL, обращались к пользователям через программы мгновенного обмена сообщениями и от лица сотрудников компании просили предоставить им пароли от аккаунта. Получив доступ к аккаунту, его использовали для рассылки спама.

В начале 2000-х годов фишинг распространился на платежные системы, а в 2006 году фишинговой атаке подверглись пользователи социальной сети MySpace, в результате были украдены регистрационные данные.

Защита от фишинга — основные правила

- Обязательно проверить URL-адрес, по которому рекомендуется перейти, на наличие незначительных ошибок в написании.

- Использовать лишь безопасные https-соединения. Отсутствие всего одной буквы “s” в адресе сайта обязано насторожить.

- С подозрением относиться к любым письмам с вложениями и ссылками. Даже если они пришли со знакомого адреса, это не дает гарантии безопасности: он мог быть взломан.

- Получив неожиданное подозрительное сообщение, стоит связаться с отправителем каким-либо альтернативным способом и уточнить, он ли его послал.

- Если все же необходимо посетить ресурс, лучше ввести его адрес вручную или воспользоваться ранее сохраненными закладками (увы, от фарминга это не убережет).

- Не использовать для доступа к онлайн-банкингу и другим финансовым сервисам открытые Wi-Fi сети: часто их создают злоумышленники. Даже если это не так, подключиться к незащищенному соединению не составляет сложности для хакеров.

- На всех аккаунтах, где это возможно, подключить двухфакторную аутентификацию. Эта мера может спасти положение, если основной пароль стал известен взломщикам.

Помощник

Ошибка № 2: переходить по ссылкам из сообщений от незнакомых адресатов

Николай решил, что получил письмо от онлайн-магазина — он увидел знакомое название и логотип в тексте письма. Но адрес отправителя он не проверил.

Как действуют преступники

Иногда обманщики даже не заморачиваются с похожим адресом, так как зачастую он скрыт от глаз пользователя. Просто указывают название магазина как имя отправителя — именно его и видит получатель

Подмену проверить легко, но не все обращают внимание на такие детали.

Мошенники заманивают людей на фишинговые сайты не только через электронную почту, но и через мессенджеры и социальные сети. Вам может прийти сообщение от знакомого, который предлагает перейти по ссылке. Но может оказаться, что его аккаунт взломали.

Иногда преступники даже не стараются мимикрировать под кого-то другого. Вместо этого они запускают свой собственный бизнес-проект. И создают видимость, что проводят викторины с гарантированным выигрышем, анкетирование за вознаграждение или рассылают видео для взрослых.

В текст письма или сообщения они добавляют ссылку, которая вместо обещанных викторин и видео ведет на фишинговый сайт. Его создают специально для этой аферы, чтобы собирать личные и платежные данные пользователей. В некоторых случаях при переходе по ссылке загружается вирус, который ворует данные с вашего устройства.

Обманщики подбирают тему письма, на которую получатель должен среагировать. Что-то пугающее: «Ваш аккаунт будет заблокирован», «Срочное сообщение от Службы безопасности». Или завлекающее: «Вам начислено 3000 бонусов», «Возврат платежа на 12 000 рублей». Или интригующее: «Привет! Шлю тебе фотки с последней вечеринки». Мошенники умеют играть на эмоциях.

Как избежать уловок мошенников

Всегда тщательно проверяйте адрес, с которого пришло письмо. Если он хотя бы одним символом отличается от привычного адреса магазина, банка, авиакомпании или другой реальной организации, такое письмо не стоит даже открывать. Если же адрес вам вообще не знаком и вы не ждете сообщений от новых адресатов, то можете смело его удалять.

Когда откроете письмо, обратите внимание на то, как оно написано и оформлено. Орфографические ошибки и ужасный дизайн — явный признак поддельного письма

Но в последнее время мошенники научились очень точно повторять фирменный стиль известных компаний. Так что стоит быть внимательным, даже если все выглядит идеально.

Если непонятную ссылку прислал друг или знакомый, лучше перезвонить и удостовериться, что это сообщение точно от него.

Как распознать фишинг в социальных сетях

Если вы узнали в полученном сообщении

какие-либо признаки из данного списка, ни в коем случае не переходите по

ссылкам, не контактируйте с мошенниками и игнорируйте запросы в друзья.

Помощник

Выберите кредитную карту

Отзывы о Konga (Конга)

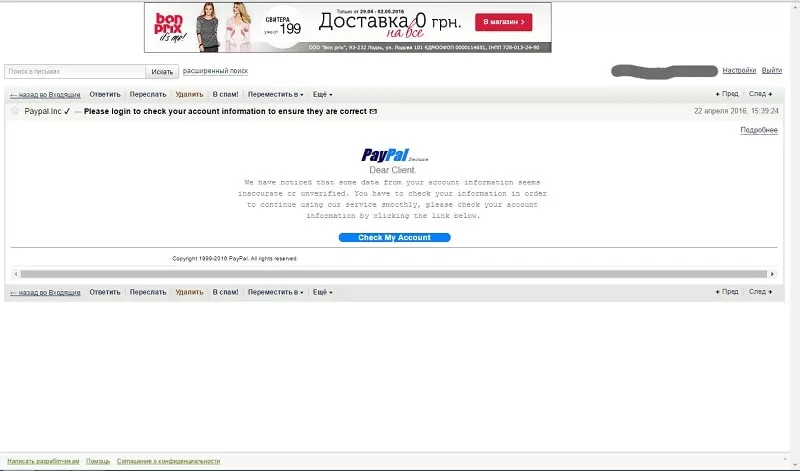

Как распознать фишинговое сообщение?

Предугадать действия мошенников не всегда просто, но если мы не позволяем себе увлечься и спокойно подходим к каждому и особенно подозрительному сообщению, проверяем его несколько элементов, то у нас есть хороший шанс не стать жертвой фишинга. Ниже приведены некоторые примеры вредоносных сообщений. В них будут указаны основные элементы фишинговых атак, которые должны помочь вам их распознать.

Обратите внимание на отправителя сообщения

В большинстве случаев мошенники не пытаются скрыть адрес, откуда поступают опасные сообщения, или неумело выдают себя за доверенного поставщика услуг. Приведенный пример ясно показывает, что в поле «От» отсутствует адрес из домена банка, как утверждают киберпреступники. Вместо этого вы можете найти домен *.com.ua или *.org.ua вместо *.ua, который используется финансовыми учреждениями, действующими в Украине. Иногда мошенники более хитры и используют адреса, похожие на службы, которые они олицетворяют, но отличаются от оригинала небольшими деталями, такими как содержание письма или аннотации к ним.

Проверьте адрес страницы, на которую ведет ссылка

Особое внимание в сообщениях электронной почты следует уделять адресам страниц, на которые они ссылаются. Вопреки внешнему виду, вам не нужно нажимать на них, чтобы увидеть, куда они вас перенесут

Просто наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом. Особое внимание следует уделять сайтам, не имеющим отношения к предоставляемой услуге.

Не увлекайтесь

Спешка никогда не бывает хорошим помощником. Тоже самое касается анализа полученных сообщений, которые приходят на нашу почту. Преступники часто пытаются заставить потенциальных жертв поторопиться и, конечно же, для того, чтобы спровоцировать ошибку. Они всячески стараются ограничить промежуток действия акции или розыгрыша, когда вы получите свой приз или денежное вознаграждение.

В некоторых случаях мошенники даже угрожают блокировкой учетной записи в каком-либо сервисе. Не обманывайтесь этим и всегда тщательно проверяйте подозрительные сообщения. Помните, что бесплатный сыр бывает только в мышеловке. К тому же организаторы розыгрышей и акций вряд ли будут блокировать вашу учетную запись. Им нужны подписчики и поклонники для других подобных акций.

Запрос конфиденциальных данных – это всегда афера

Основной принцип безопасности при электронной связи поставщиков услуг и их клиентов состоит в том, чтобы не отправлять конфиденциальные данные в переписке. Если вас попросят ввести логин и пароль для службы, потому что ваша учетная запись заблокирована или нечто подобное, вы можете быть уверены, что сообщение было отправлено преступниками. Однако, если у вас есть сомнения, пожалуйста, свяжитесь с поставщиком, к примеру, услуг телефонной связи, который рассеет любые ваши сомнения. Помните, ни банки, ни мобильные операторы или иные службы не имеют права заставлять вас отправлять им персональные данные.

Читать также: Почему в наше время без VPN в Интернет лучше не заходить

Трудности перевода

Значительная часть фишинговых кампаний подготовлена иностранными преступниками, которые не имеют представления о нашем языке. Они используют онлайн-сервисы для перевода содержимого электронных писем на русский или украинский языки, что часто оказывается довольно забавным. Такие сообщения не лишены грамматических ошибок, в них отсутствуют знаки препинания и куча неправильно написанных слов. Если вы заметили что-то подобное, можете без сомнений удалить сообщение.

Остерегайтесь вложений

Преступники также используют вредоносные программы для захвата конфиденциальных данных или взлома компьютеров и целых сетей. Механизм действия тот же и ограничен попыткой убеждения жертвы открыть вредоносное вложение. Чаще всего они скрыты в архивах ZIP или RAR и имеют форму исполняемых файлов EXE или BAT

Однако они также могут скрыть вредоносный код в макросах документов программ Microsoft Office или Google Docs, поэтому вам следует обратить на них внимание и выполнить сканирование с помощью антивирусной программы перед запуском

Если вы обращаете внимание на эти элементы при анализе подозрительных сообщений, скорее всего вас не одурачат преступники

Способы маскировки фишинговой ссылки

Обманную гиперссылку специально маскируют под обычную и применяют разные хитрости, чтобы привлечь внимание человека и побудить его перейти на фальшивые страницы. Как они это делают:

- В тексте линка указан ресурс, отличающийся от того, на который будет перенаправление. Простой пример: указан адрес , а переход осуществляется в Google. Вместо известного поисковика можно подставить любой другой ресурс мошенников.

- Незначительное изменение имени. Например, vk.com — оригинал, не вызывающий ни у кого сомнений. А vk.spb.com или vk.account.com — уже мошеннические страницы.

- Гиперссылки со знаком «@» в URl. Раньше был популярный способ для прикрепления пароля и логина, сейчас блокируется браузерами.

Будьте внимательны. Наведите курсор на ссылку, и браузер покажет ее полный адрес. Фишинговые ссылки имеют странный URL с огромным количеством бессмысленных букв и цифр.

Преимущества дебетовых карт ВТБ

- Бонусы за покупки по карте. Оплачивайте картой товары и услуги, и получайте бонусы. Чтобы накопить максимальное количество бонусов, включайте в процесс всех членов семьи. Операции по всем картам будут суммироваться (дебетовым, кредитным, основным, дополнительным). В качестве вознаграждения, Вы можете выбрать любую опцию: от кэшбэка до скидки на ипотечный кредит. Бонусную категорию можно менять раз в месяц;

- Начисление процента на остаток. Храните свободные деньги на счете карты, и получайте доход от их размещения в размере до 7.00 % годовых (подробные условия мы разместили далее);

- Тратьте по дебетовой карте ежемесячно сумму от 5 000 рублей, и Банк не возьмёт с Вас ни копейки за обслуживание пластика;

- Без комиссии за снятие наличных. В банкоматах Банка ВТБ и Почта Банка, можно снимать наличные денежные средства абсолютно бесплатно. Если Вы используете карту активно, то и в других банках с Вас не будет взиматься комиссия за снятие наличных;

- Бесконтактная оплата. Платите смартфоном, браслетом, или часами, и получайте повышенное вознаграждение за бесконтактную оплату. Оплата проводится с помощью Сервисов Apple Pay, Samsung Pay, Mir Pay, или Google Pay;

- МИР, Visa или Mastercard. Вы можете оформить дебетовую карту с любой платёжной системой;

- Карты в разных валютах. Дебетовые карты платёжных систем Visa и Mastercard можно открыть в рублях, долларах, и евро.

Прогрессия усложнения кибератак и киберзащиты

Для каждого средства защиты, у потенциального злодея есть специальная утилита, техника или процедура, – позволяющая преодолевать именно это средство защиты. На рисунке (взят из книги «Enterprise Cybersecurity: How to Build a Successful Cyberdefense Program Against Advanced Threats») показана прогрессия усложнения средств защиты, обеспечивающих кибербезопасность, – и соответствующая им прогрессия усложняющихся приёмов, которыми злодеи пользуются для преодоления этих средств защиты. «Идеальной» и «нерушимой» защиты не существует. Защита должна быть хороша лишь настолько, – чтобы поставить потенциального злодея в ситуацию, когда взлом станет для него неоправданно дорогим.

При этом, важно понимать, что в подавляющем большинстве кибератак злодеи пользуются сравнительно простым арсеналом: адресный фишинг, опубликованные уязвимости, кража логинов и паролей, взлом веб-сайтов. Продвинутый арсенал они задействуют редко

Им нет нужды обременять себя такими продвинутыми вещами как эксплойты нулевого дня, взлом гипервизора, взлом сильной криптографии, получение физического доступа. Потому что более простые приёмы, которые намного проще и дешевле, всё ещё эффективны.

Поэтому при проектировании киберзащиты предприятия, прежде чем инвестировать в передовые средства защиты, – такие как СКЗИ и железо с гарантированной безопасностью, – обязательно убедитесь в надлежащем функционировании базовых средств защиты. Средств защиты от фишинга, прежде всего. Иначе от этих инвестиций не будет толку.

Скачать памятку по разновидностям фишинга можно вот тут.